Кибератака на Cyberhaven: хакеры внедрили вредоносное обновление в расширение Chrome

Mandiant присоединился к расследованию взлома.

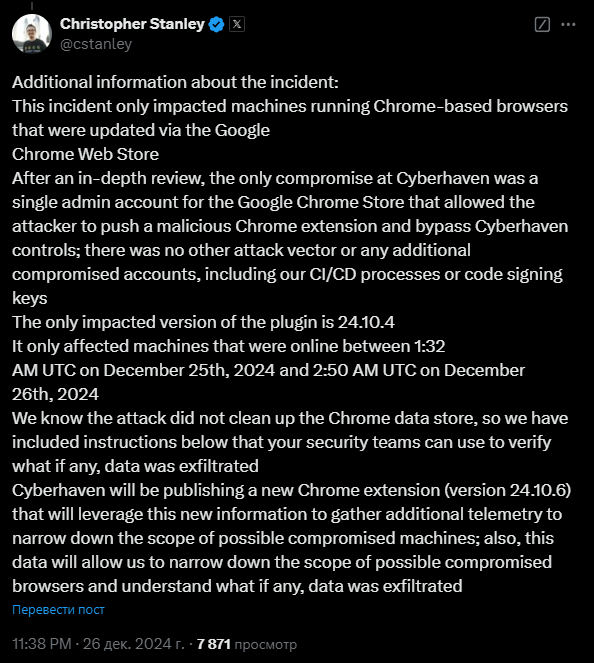

В рождественский день хакеры взломали аккаунт администратора швейцарской компании Cyberhaven и распространили вредоносное обновление для расширения браузера Chrome. Специалисты компании обнаружили и удалили вредоносный код из Chrome Web Store в течение часа после его выявления.

Однако браузеры с установленным скомпрометированным расширением оставались уязвимыми более суток. За это время злоумышленники могли похитить конфиденциальную информацию пользователей, включая данные авторизованных сессий и файлы cookie.

Представители Cyberhaven сообщили, что один из сотрудников компании подвергся «продвинутой атаке». Сторонние исследователи предполагают, что административный аккаунт был скомпрометирован через фишинговое письмо.

Cyberhaven специализируется на помощи организациям в борьбе с инсайдерскими угрозами. Расширение для браузера — основной инструмент компании для мониторинга и блокировки утечек данных при работе с электронной почтой, инструментами искусственного интеллекта и веб-приложениями.

Точное количество пострадавших от атаки и её основная цель пока неизвестны. Расследование продолжается при поддержке компании Mandiant, принадлежащей Google, и федеральных правоохранительных органов.

Специалисты Cyberhaven рекомендуют клиентам обновить расширение, сменить пароли и токены, очистить сессии и проверить логи на наличие подозрительной активности. При этом удалять расширение не рекомендуется — это поможет сохранить артефакты вредоносного кода для анализа.

В июне 2024 года Cyberhaven привлекла инвестиции в размере 88 миллионов долларов в ходе раунда финансирования под руководством американской инвестиционной компании Adams Street Partners. Оценка компании достигла 488 миллионов долларов. Среди крупных клиентов Cyberhaven — Canon, Reddit и Motorola.

Атака затронула только устройства с браузерами на базе Chrome, обновлёнными через Google Chrome Web Store. Аналитики безопасности отмечают, что подобным образом могли быть скомпрометированы и другие расширения. Специалисты выявили более десятка подозрительных доменов, связанных с инфраструктурой злоумышленников.

По мнению эксперта по безопасности Мэтта Йохансена, этот случай демонстрирует, как доверенные инструменты безопасности могут быть использованы против пользователей. Атака была стратегически спланирована на праздничный период, когда команды безопасности обычно работают в сокращённом составе.

Йохансен подчёркивает, что к расширениям браузера нельзя относиться легкомысленно, поскольку они имеют глубокий доступ к данным, включая авторизованные сессии и конфиденциальную информацию. Функция автоматического обновления расширений позволяет злоумышленникам мгновенно распространять вредоносный код среди всех пользователей после компрометации канала распространения.