Слежка за 0 кликов: CDN Cloudflare разрушает анонимность в мессенджерах

15-летний исследователь раскрыл, как ошибка может выдать ваше местоположение.

Уязвимость Cloudflare позволяет определить, какой дата-центр используется мессенджерами для кеширования изображений, что дает возможность приблизительно установить местоположение пользователей Signal, Discord, X* и других сервисов. Иногда для выполнения атаки достаточно отправить изображение, а злоумышленник может получить данные о локации без единого клика.

Хотя полученные данные имеют достаточно грубую точность — в экспериментах это был лишь город или штат — данный случай подчёркивает важность защиты не только содержания сообщений, но и сетевой активности для пользователей, находящихся в группе риска.

Проблема заключается в системе доставки контента Cloudflare (Content Delivery Network, CDN), которая использует распределённую сеть серверов для ускорения загрузки данных. CDN кеширует контент на серверах, ближайших к пользователю, что потенциально позволяет установить, где именно происходило кеширование. Cloudflare управляет дата-центрами в 330 городах по всему миру, и многие популярные приложения используют эту инфраструктуру для доставки контента.

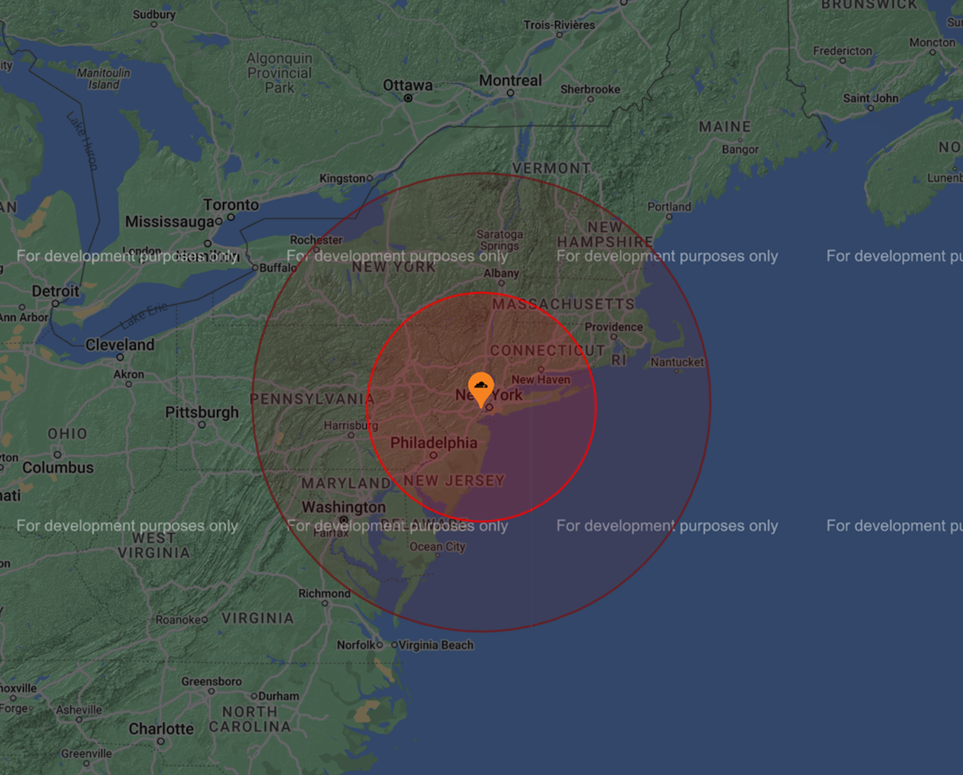

15-летний исследователь безопасности Daniel продемонстрировал уязвимость, отправляя пользователям изображение и используя собственный инструмент Cloudflare Teleport для анализа того, где было закешировано изображение. С помощью Burp Suite специалист получал URL изображения и отправлял запросы ко всем дата-центрам Cloudflare, чтобы определить, где запрос был обработан с результатом «HIT». Это указывало на ближайший к пользователю дата-центр, что позволяло установить местоположение цели с точностью до сотен километров.

Пример карты с геолокацией целевого пользователя (404 Media)

Эксперименты показали, что атака работает, даже если пользователь не открывал сообщение — в некоторых случаях достаточно push-уведомления. Daniel протестировал уязвимость на Signal, Discord и X. Например, после отправки изображения хакер смог определить город нахождения пользователя Signal с примерным местоположением.

В Cloudflare подтвердили, что уязвимость была исправлена через программу Bug Bounty. Представитель Discord сообщил, что проблема связана с услугами стороннего поставщика. В Signal отметили, что такое поведение CDN не влияет на шифрование сообщений, но порекомендовали активистам и другим пользователям, требующим высокой степени анонимности, использовать VPN или другие инструменты, такие как Wireguard или Tor.

Daniel также отметил, что схожую атаку можно провести другим способом. По его словам, можно использовать специальные инструменты для маршрутизации своего трафика в разные места, а затем отправить запросы в центры обработки данных Cloudflare.

* Социальная сеть запрещена на территории Российской Федерации.