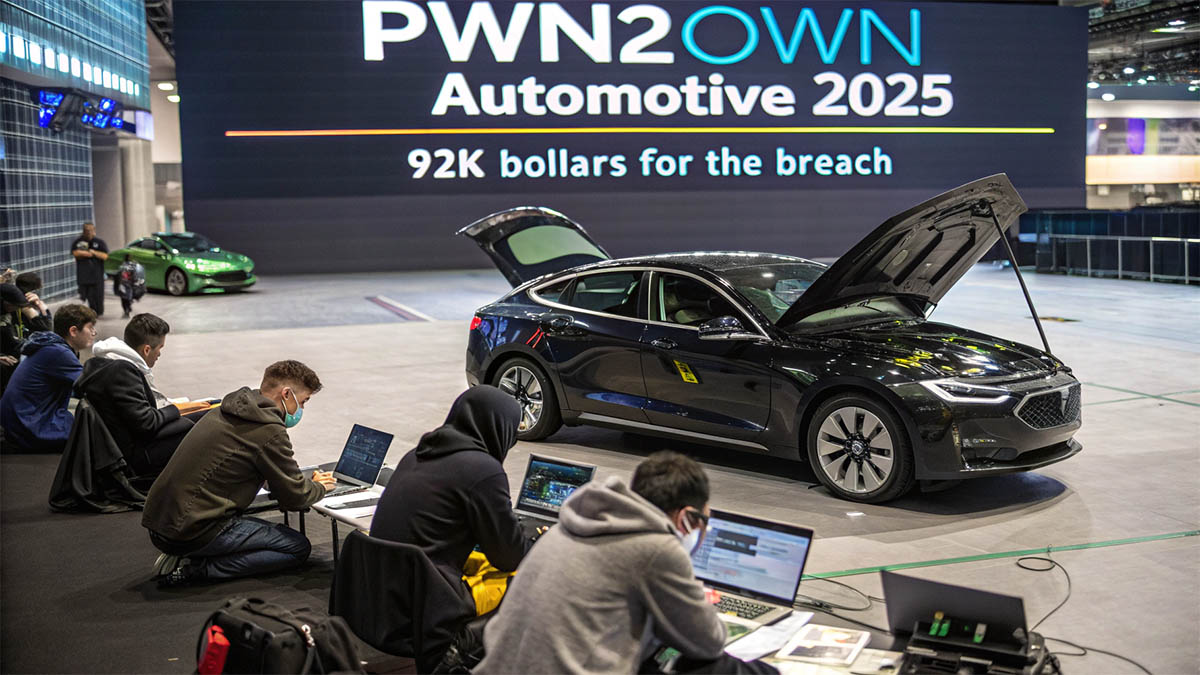

92 тыс. долларов за брешь: Pwn2Own Automotive 2025 ставит новые рекорды

Первый день конкурса обнажил сразу 16 уязвимостей, способных повлиять на миллионы электромобилей.

В первый день конкурса Pwn2Own Automotive 2025, который проходит в Токио с 22 по 24 января, участники обнаружили и продемонстрировали 16 уникальных уязвимостей нулевого дня. Общая сумма вознаграждений составила 382 750 долларов США, а взломанные цели включали зарядные станции для электромобилей (EV Chargers) и внутренние мультимедийные системы автомобилей (IVI).

Одним из наиболее заметных достижений стала работа команды Fuzzware.io, которая успешно атаковала зарядные станции Autel MaxiCharger и Phoenix Contact CHARX SEC-3150. Эксперты использовали переполнение буфера на базе стека (Stack-Based Buffer Overflow) и ошибку проверки происхождения (Origin Validation Error), что принесло им 50 тысяч долларов и 10 очков в рейтинге «Master of Pwn».

Тем временем, исследователь Сина Хейрха из Summoning Team получил 91 750 долларов и 9,25 очка за находку уязвимости с зашитым криптографическим ключом, а также демонстрацию цепочки из трёх багов нулевого дня в зарядных станциях Ubiquiti и Phoenix Contact (одна из уязвимостей была ранее известна).

Команда Synacktiv заработала 57 500 долларов, продемонстрировав атаку на модель зарядной станции ChargePoint Home Flex (CPH50), где была обнаружена проблема в протоколе OCPP, позволяющая манипулировать сигналом через коннектор.

Разработчики из PHP Hooligans представили эксплойт на базе переполнения памяти в куче (Heap-Based Buffer Overflow) для зарядного устройства Autel и получили 50 тысяч долларов. Команда Viettel Cyber Security, в свою очередь, сумела добиться удалённого исполнения кода на мультимедийной системе Kenwood с помощью инъекции команд ОС и пополнила призовую копилку на 20 тысяч долларов.

Все обнаруженные уязвимости были переданы производителям в режиме координированного раскрытия, при котором у последних есть 90 дней на выпуск официальных исправлений. Только по истечении этого срока Zero Day Initiative (ZDI) опубликует детальную информацию о найденных проблемах.

Конкурс Pwn2Own Automotive, ориентированный исключительно на автомобильные технологии, включает в себя атаки не только на зарядные станции для электрокаров, но и на различные системы внутри автомобиля, а также на операционные системы, используемые в автопроме (Automotive Grade Linux, Android Automotive OS, BlackBerry QNX).

Компания Tesla в этом году предоставила для взлома установку, эквивалентную аппаратной части Model 3/Y на базе Ryzen, однако взломы проводились только против зарядной станции Tesla — систем самой машины никто не атаковал.

Первый день соревнования показал, что безопасность автомобильных технологий и инфраструктуры для электромобилей по-прежнему вызывает серьёзные опасения. Организаторы напоминают, что в январе 2024 года, в рамках дебютного Pwn2Own Automotive, призовой фонд достиг 1,32 миллиона долларов, а исследователи обнаружили рекордные 49 уязвимостей, в том числе в системах Tesla.

Два месяца спустя, во время Pwn2Own Vancouver 2024, эксперты заработали более миллиона долларов за демонстрацию 29 уязвимостей в разных продуктах; тогда же команда Synacktiv получила 200 тысяч долларов и автомобиль Tesla Model 3, взломав его блок управления (ECU) через CAN-шину менее чем за полминуты.

В этом году, судя по результатам первого дня, конкуренция обещает быть не менее жёсткой, а вендорам придётся оперативно реагировать на новые угрозы, чтобы уберечь пользователей от возможных рисков.