Миллион логов, API-ключи и чаты — утечка данных DeepSeek

Wiz Research нашла открытую базу с секретными данными.

Исследовательская группа Wiz Research выявила серьезную уязвимость в инфраструктуре китайского AI-стартапа DeepSeek. Открытая база данных ClickHouse позволяла получить полный доступ к конфиденциальной информации, включая историю чатов, секретные ключи и данные серверов.

DeepSeek в последнее время привлекла внимание благодаря разработке передовой модели искусственного интеллекта DeepSeek-R1, конкурирующей с аналогичными решениями OpenAI. Однако проверка безопасности компании выявила критические проблемы.

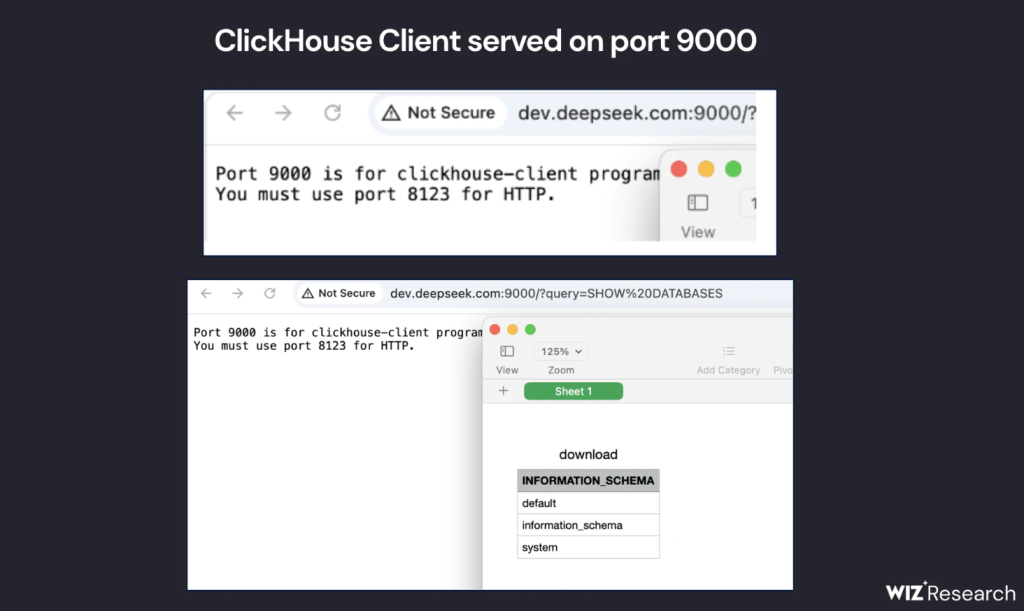

В ходе анализа внешней защищённости DeepSeek исследователи обнаружили публично доступную базу данных, размещённую по адресам oauth2callback.deepseek.com:9000 и dev.deepseek.com:9000. Доступ к данным осуществлялся без какой-либо аутентификации, что открывало возможность управления базой.

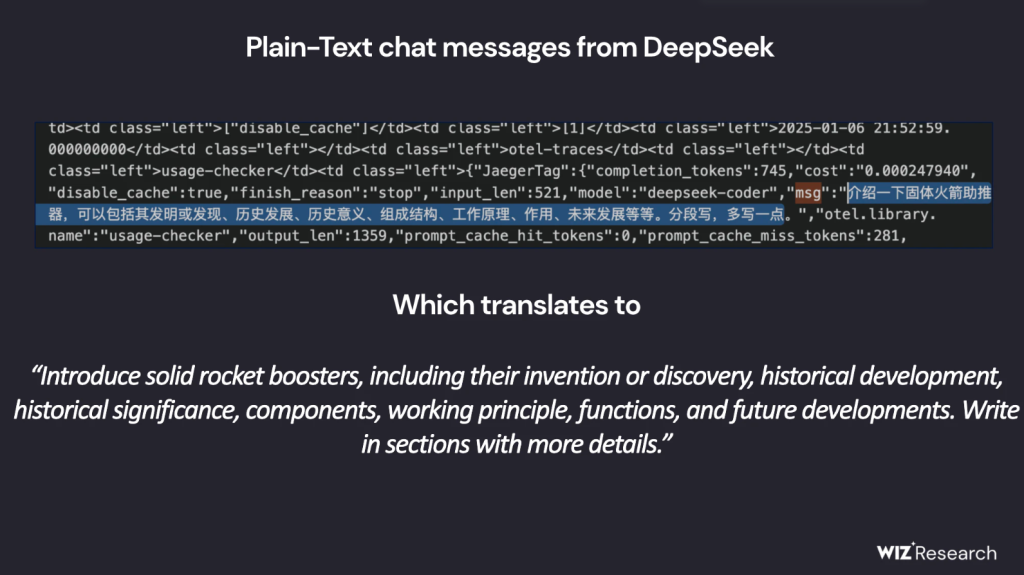

База содержала более миллиона записей, включая историю взаимодействия пользователей с AI, API-ключи, метаданные серверов и другую чувствительную информацию. Особенно опасным оказался доступ к логам с именами API-эндпоинтов и параметрами их работы.

Кроме того, уязвимость позволяла злоумышленникам выполнять SQL-запросы без ограничений. Это могло привести к масштабной утечке данных, извлечению паролей и внутренней файловой структуры серверов.

Разведка Wiz Research началась с анализа публичных доменов DeepSeek. Были выявлены 30 внешне доступных поддоменов, среди которых — интерфейс чат-бота, страница статуса сервиса и API-документация. Первоначально они не представляли угрозы.

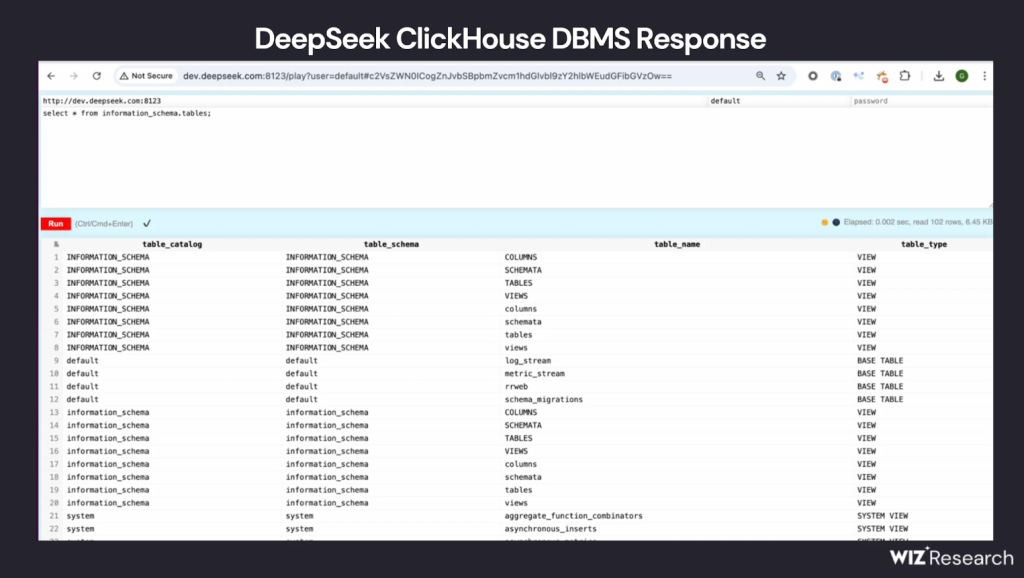

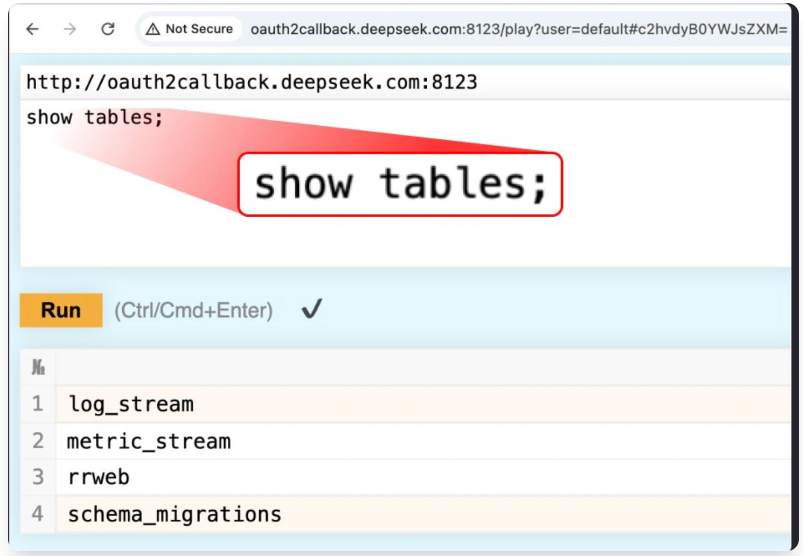

Однако дополнительные проверки обнаружили открытые порты 8123 и 9000 на нескольких серверах DeepSeek. Дальнейшее изучение показало, что они связаны с ClickHouse — мощной аналитической СУБД, разработанной Yandex и используемой для работы с большими данными.

Используя HTTP-интерфейс ClickHouse, исследователи смогли напрямую выполнять SQL-запросы через браузер. Простой вызов SHOW TABLES; раскрыл перечень доступных таблиц, среди которых ключевое внимание привлекла log_stream.

Эта таблица содержала критически важные данные, такие как временные метки логов, названия API-эндпоинтов, открытый текст чатов, операционные метаданные и информацию о сервисах DeepSeek.

Самой серьезной угрозой оставалась возможность эскалации привилегий, что могло позволить злоумышленникам полностью контролировать серверы DeepSeek без каких-либо мер защиты.

Команда Wiz Research незамедлительно уведомила DeepSeek о найденной уязвимости. Компания оперативно закрыла публичный доступ к базе данных и устранила проблему.

UPD: В Яндексе уточнили, что ClickHouse — это не база данных, а система управления базами данных, выложенная в опенсорс. ClickHouse — это опенсорс-продукт независимой компании. Когда бизнес использует продукт в опенсорсе, он самостоятельно настраивает безопасность и берет ответственность за защиту данных.