PowerShell как оружие: северокорейские хакеры оценили преимущества ClickFix

Социальная инженерия достигает нового уровня, заставляя жертв действовать против самих себя.

Группа северокорейских хакеров Kimsuky (также известная как Emerald Sleet и Velvet Chollima) начала применять новую тактику атак, вдохновлённую схемой ClickFix, которая широко распространилась среди киберпреступников. Этот метод социальной инженерии основан на использовании ложных сообщений об ошибках или уведомлений, побуждающих жертв самостоятельно запустить вредоносный код. Чаще всего это PowerShell-команды, выполнение которых приводит к заражению системы.

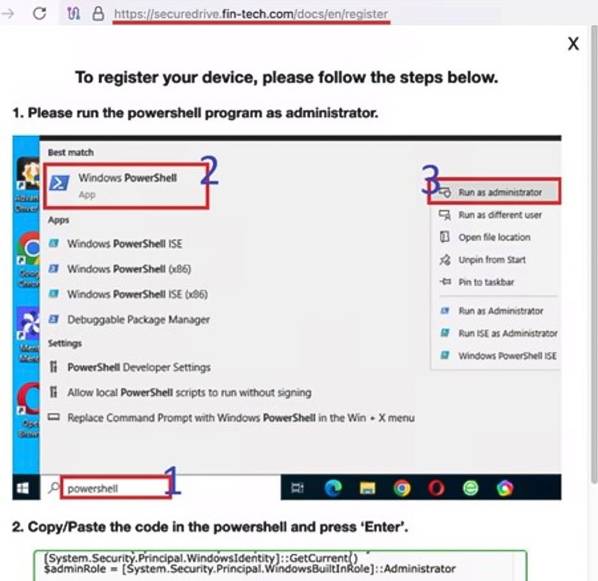

По данным Microsoft Threat Intelligence, злоумышленники представляются сотрудниками южнокорейских государственных органов, налаживая контакт с потенциальной жертвой. После установления доверительных отношений они отправляют письмо с вложением в формате PDF. Однако для доступа к документу пользователя перенаправляют на фальшивую страницу регистрации устройства, где ему предлагают вручную запустить PowerShell с административными правами и вставить предоставленный код.

При выполнении команды на компьютер устанавливается браузерный инструмент удалённого рабочего стола. Затем загружается сертификат с использованием жёстко заданного PIN-кода, а устройство регистрируется на удалённом сервере, предоставляя атакующему полный доступ к системе жертвы. Это позволяет злоумышленникам незаметно осуществлять шпионскую деятельность и похищать конфиденциальные данные.

Microsoft впервые зафиксировала применение данной схемы в январе 2025 года в ограниченном числе атак. Основными целями стали сотрудники международных организаций, неправительственных структур, государственных учреждений и СМИ в Северной и Южной Америке, Европе и Восточной Азии. Компания уведомила пострадавших пользователей и рекомендует проявлять осторожность при взаимодействии с незнакомыми контактами.

Эксперты отмечают, что использование ClickFix в кампаниях Kimsuky подтверждает его высокую эффективность. Ранее этот метод активно использовали киберпреступники, распространяющие инфостилеры, однако теперь он привлёк внимание и государственных хакеров. Главная опасность данной тактики — её способность обходить традиционные защитные механизмы за счёт социальной инженерии, заставляя жертву самостоятельно выполнять вредоносные команды.

Пользователям следует быть бдительными и не выполнять команды, полученные из непроверенных источников, особенно с административными привилегиями. Любое предложение запустить PowerShell или аналогичный инструмент должно рассматриваться с подозрением, особенно если оно исходит от неизвестных или малознакомых контактов.