Python-скрипт и «синий экран»: как безобидная уловка становится реальной угрозой

Невинный визуальный эффект скрывает хитроумный механизм цифрового обмана.

Исследователи безопасности обнаружили в киберпространстве необычный вредоносный Python-скрипт, использующий нестандартный и забавный метод обхода анализа — имитацию «синего экрана смерти» (BSOD). Этот приём не только усложняет анализ вредоносного кода, но и способен ввести пользователей в заблуждение.

Скрипт имеет низкую детектируемость антивирусами: на VirusTotal его выявили всего 4 из 59 антивирусных решений. Специалисты по кибербезопасности обратили на него внимание из-за оригинального использования стандартной Python-библиотеки Tkinter, обычно применяемой для создания графического интерфейса.

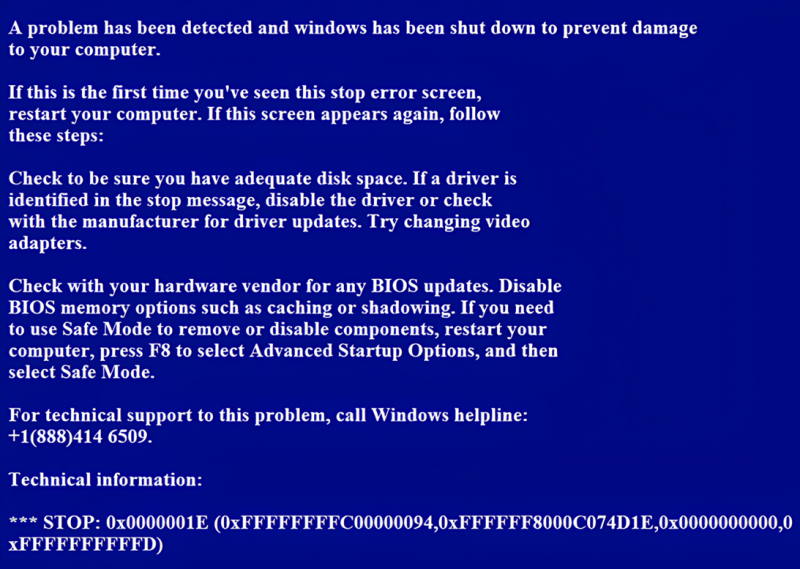

В отличие от большинства вредоносных программ на Python, работающих через командную строку, этот скрипт генерирует полноэкранное окно, стилизованное под BSOD. Окно, созданное через Tkinter, не содержит кнопок управления и открывается на весь экран, поверх всех остальных окон, создавая иллюзию критического сбоя системы. Код, создающий необходимый эффект написан следующим образом:

root = tk.Tk()

root.configure(background="dark blue")

ex = Example(root)

w, h = root.winfo_screenwidth(),

root.winfo_screenheight()

root.overrideredirect(1)

root.geometry("%dx%d+0+0" % (w, h))

root.wm_attributes("-topmost", 1)

root.mainloop()

Текст сообщения в окне копирует классические сообщения о критической ошибке Windows: «A problem has been detected and Windows has been shut down to prevent damage to your computer».

Несмотря на простоту, этот приём способен сбить с толку пользователя и даже отвлечь внимание аналитика при исследовании вредоносного ПО, так как первое, что может прийти ему в голову — просто перезагрузить виртуальную машину.

Анализ показал, что скрипт не несёт серьёзной деструктивной нагрузки, однако подобные методы могут усложнять форензику и обратную разработку. Представитель SANS Institute отметил, что использование таких тактик не является чем-то революционным, но в сочетании с другими приёмами может повысить стойкость вредоносного кода.

Отдельную озабоченность вызывает низкий уровень детектирования данного скрипта антивирусными решениями, что подчёркивает необходимость применения поведенческого анализа и мониторинга активности в дополнение к традиционным методам защиты.

Этот инцидент служит напоминанием, что даже безобидные на первый взгляд «шутки», такие как поддельный BSOD, могут использоваться в более сложных схемах киберпреступников, вводя в заблуждение как пользователей, так и аналитиков.