Обмани себя сам: как ИИ-трейдеры ведут подписчиков к финансовому краху

Вы думаете, что открываете дверь к прибыли, но на деле – к собственному взлому

Киберпреступники освоили новый метод атак, используя генеративный искусственный интеллект и социальную инженерию. Эксперты из Gen Digital выявили волну атак под названием «обмани себя сам» (Scam-Yourself), нацеленных на любителей криптовалют и финансовых трейдеров. Суть схемы — жертва сама выполняет вредоносные команды, считая, что получает доступ к эксклюзивным инструментам для анализа рынка.

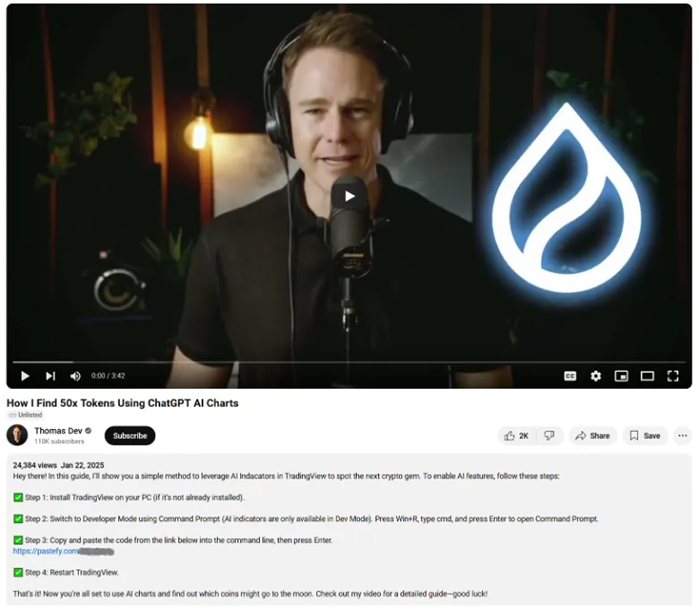

Основой атаки стали глубокие подделки (deepfake). Злоумышленники захватывают проверенные YouTube-каналы с крупной аудиторией — более 100 000 подписчиков — и размещают там видеоинструкции с якобы уникальными алгоритмами для предсказания цен криптовалют. Видеоролики ведёт синтетический персонаж «Томас Харрис» или «Томас Робертс» с реалистичной мимикой, голосом и движениями.

В своих видео мошенники предлагают активировать несуществующий «режим разработчика на базе ИИ», который якобы позволяет предсказывать тренды рынка с точностью 97%. Для этого пользователям предлагают нажать комбинацию клавиш Win+R и выполнить PowerShell-скрипт, загружающий вредоносный код.

Этот скрипт подключается к C2-серверу злоумышленников и загружает одно из двух вредоносных ПО: Lumma Stealer или NetSupport Remote Access Tool. Первый крадёт криптокошельки и данные браузера, второй даёт полный удалённый доступ к системе жертвы.

Особенность атаки заключается в том, что пользователь сам выполняет вредоносные команды, уверенный в том, что получает ценный инструмент. Искусственный интеллект делает видео реалистичным: голос объясняет, как обойти защиту Windows, а на экране демонстрируются привычные интерфейсы платформы TradingView. Дополнительно злоумышленники продвигают свои видео через рекламу на YouTube, нацеливаясь на аудиторию финансовых каналов.

Мошенники выводят социальную инженерию на новый уровень, превращая жертв в активных участников компрометации. Эксперты рекомендуют проверять любые онлайн-инструкции, особенно если они требуют выполнения команд в терминале или PowerShell.