Драйвер-невидимка: как хакеры получают привилегии SYSTEM через Paragon

CERT/CC предупреждает о волне BYOVD-атак, использующих уязвимый драйвер.

Исследователи Microsoft выявили пять уязвимостей в драйвере BioNTdrv.sys, используемом популярной программой Paragon Partition Manager, предназначенной для работы с разделами жёсткого диска. Одна из обнаруженных уязвимостей уже активно эксплуатируется группировками, занимающимися распространением программ-вымогателей, для получения привилегий уровня SYSTEM в Windows.

Злоумышленники применяют BYOVD-методику, внедряя уязвимый драйвер на атакуемое устройство с целью повышения привилегий. CERT/CC предупреждает, что локальный атакующий может воспользоваться данными уязвимостями для эскалации привилегий или создания условий для отказа в обслуживании (DoS).

Благодаря тому, что драйвер подписан Microsoft, атака может осуществляться даже на системах, где Paragon Partition Manager не установлен. Уязвимости в BioNTdrv.sys позволяют злоумышленникам выполнять команды с максимальными привилегиями, обходя защитные механизмы и антивирусные программы.

Ниже представлен полный список выявленных проблем:

- CVE-2025-0288 — ошибка записи в память ядра, вызванная некорректной обработкой функции memmove, позволяющая злоумышленникам модифицировать содержимое памяти и повысить привилегии.

- CVE-2025-0287 — ошибка разыменования нулевого указателя из-за отсутствия проверки структуры MasterLrp в входном буфере, позволяющая выполнить произвольный код в контексте ядра.

- CVE-2025-0286 — уязвимость, связанная с некорректной проверкой длины данных, предоставленных пользователем, что даёт возможность выполнения произвольного кода в ядре.

- CVE-2025-0285 — возможность произвольного отображения памяти ядра, вызванная отсутствием проверки данных, что позволяет злоумышленникам манипулировать картированием памяти и повышать привилегии.

- CVE-2025-0289 — уязвимость, связанная с небезопасным доступом к ресурсам ядра, что даёт злоумышленнику возможность компрометации системных ресурсов.

Microsoft сообщила, что из пяти обнаруженных уязвимостей особую опасность представляет именно CVE-2025-0289, так как она уже активно применяется в атаках вымогательских группировок.

Хотя разработчики из Paragon Software призывают пользователей срочно обновить программу до последней версии, содержащей исправленный драйвер BioNTdrv.sys 2.0.0, фактически угроза сохраняется даже для тех, кто не пользуется Paragon Partition Manager, поскольку метод BYOVD не требует наличия установленной программы на атакуемом устройстве. Хакеры могут загрузить уязвимый драйвер самостоятельно и произвести успешную атаку.

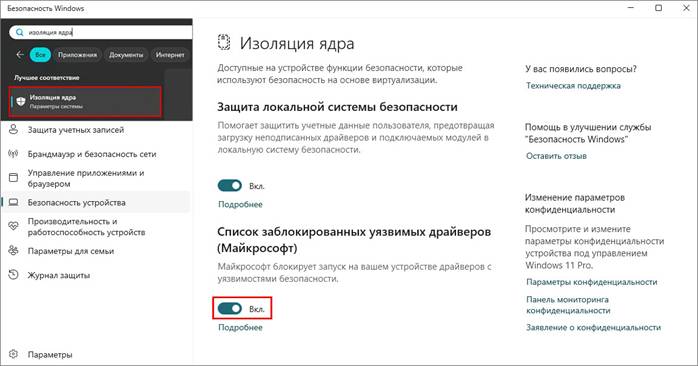

Тем не менее, рабочий способ защитить систему есть. Так как Microsoft уже добавила уязвимый драйвер в список заблокированных, пользователям Windows необходимо удостовериться, что в параметрах их системы активирована опция «Список заблокированных уязвимых драйверов». Проверить её статус в Windows 11 можно, вбив в меню «Пуск» текстовый запрос «Изоляция ядра».

В случае активации опции реальным пользователям Partition Manager, а также Hard Disk Manager необходимо обновить программу до актуальной версии, так как Windows при обнаружении уязвимого драйвера неизбежно заблокирует его, сделав софт от Paragon неработоспособным.

Хотя конкретные группировки, использующие эту уязвимость, названы не были, известно, что технику BYOVD активно применяют такие киберпреступники, как Scattered Spider, Lazarus Group, BlackByte, LockBit и другие. В связи с этим важно активировать защитные механизмы Windows, чтобы предотвратить эксплуатацию уязвимых драйверов.