OAuth-ловушка: разработчики массово теряют контроль над своими GitHub-репозиториями

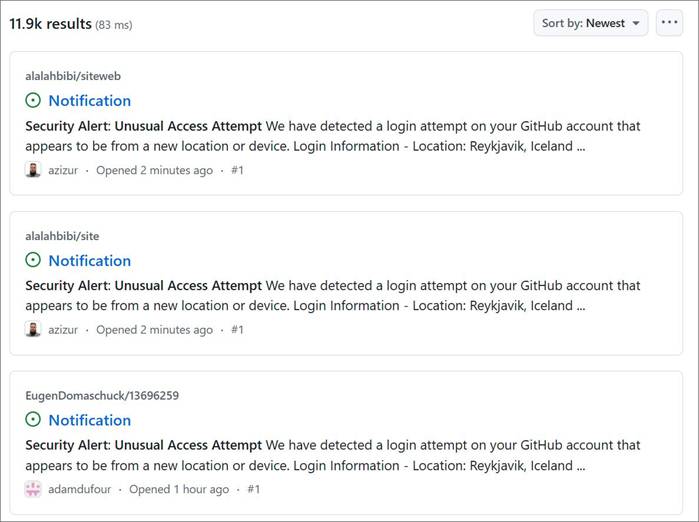

Фишинговая кампания поразила более 12 000 проектов за считанные дни.

Киберпреступники запустили крупномасштабную фишинговую кампанию, нацеленную на разработчиков. Почти 12 000 репозиториев GitHub подверглись атаке с использованием поддельных предупреждений безопасности. Злоумышленники обманом заставляли пользователей авторизовать вредоносное OAuth-приложение, предоставляя хакерам полный контроль над своими аккаунтами и кодом.

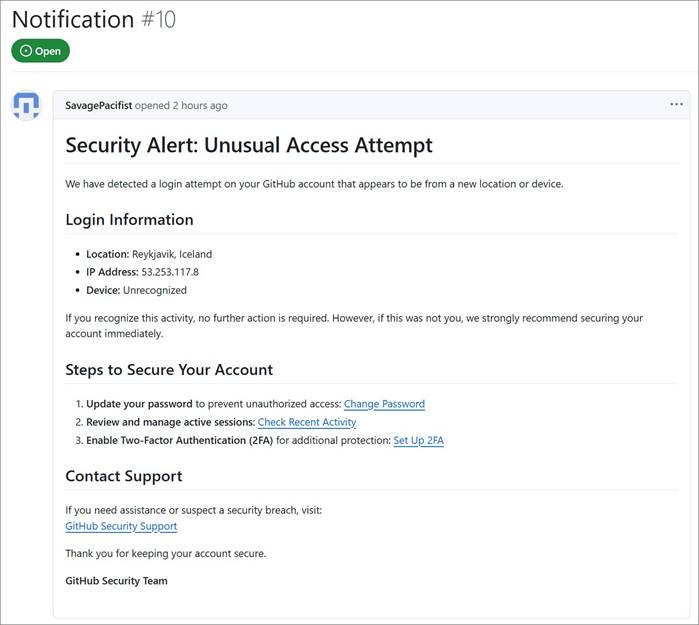

Сообщения, оставленные в репозиториях, сообщали о «необычной попытке входа» с IP-адреса 53.253.117.8 в Рейкьявике, Исландия. В тексте предупреждения содержалась рекомендация немедленно обновить пароль, проверить активные сеансы и включить двухфакторную аутентификацию. Однако все ссылки в этих сообщениях перенаправляли пользователей на страницу авторизации вредоносного приложения «gitsecurityapp», которое запрашивало обширные привилегии доступа.

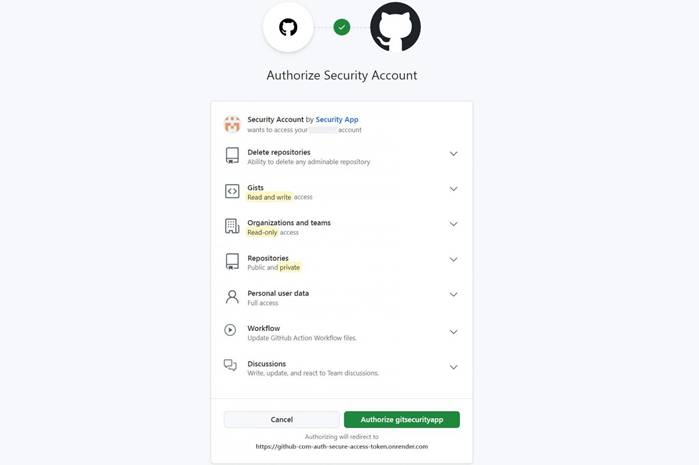

Злоумышленники требовали полномочия, позволяющие им полностью контролировать репозитории жертвы, управлять пользователем, читать и изменять обсуждения, работать с организациями, а также удалять репозитории. Особенно тревожными были запрашиваемые права на изменение GitHub Actions, что позволяло злоумышленникам внедрять вредоносный код в рабочие процессы пользователей.

Если пользователь вводил данные и соглашался на авторизацию, приложение генерировало OAuth-токен и отправляло его на удалённый сервер. Таким образом, хакеры получали полный контроль над скомпрометированной учётной записью.

Кибератака стартовала 16 марта и до сих пор остаётся активной, однако количество заражённых репозиториев изменяется, что указывает на оперативные меры, принимаемые GitHub. Исследователи отмечают, что компания уже начала удалять поддельные предупреждения из затронутых проектов.

Разработчикам, которые могли случайно предоставить доступ вредоносному приложению, рекомендуется немедленно отозвать его разрешения через настройки GitHub в разделе «Приложения». Также стоит проверить активность в репозиториях, удалить неизвестные GitHub Actions и убедиться в отсутствии новых приватных gist-файлов. В качестве дополнительной меры безопасности следует сменить пароли и обновить все авторизационные токены.