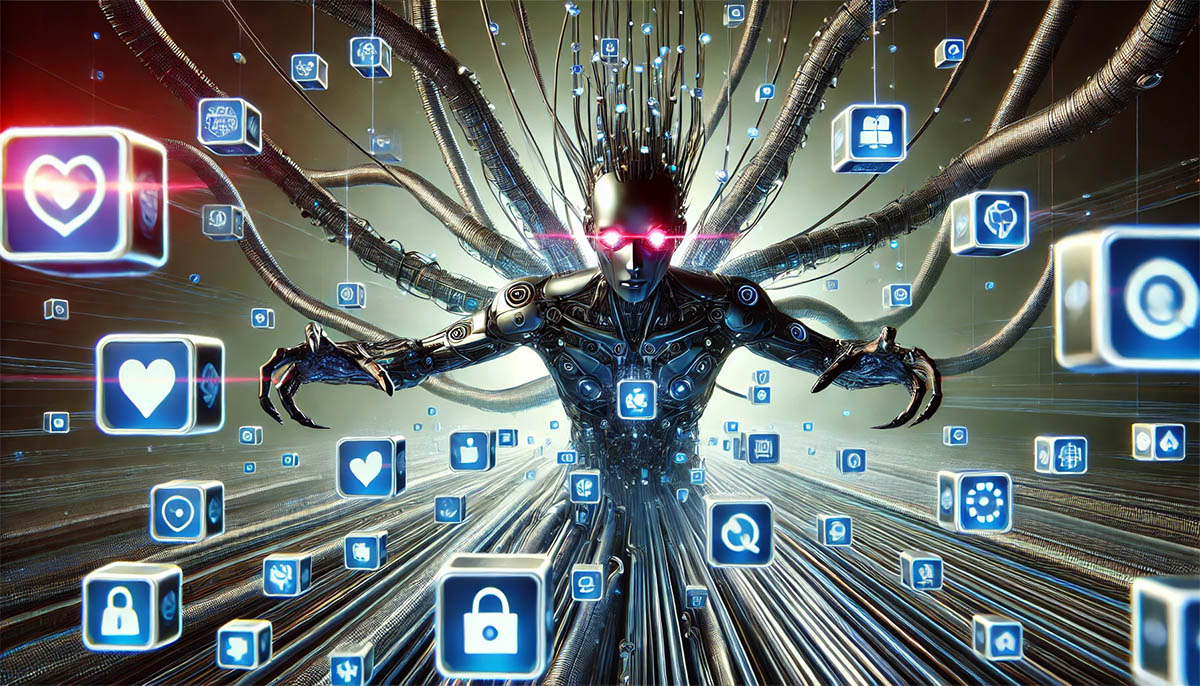

Arcane: цифровой вампир, высасывающий данные из 30+ приложений

Новая угроза маскируется под игровые читы и обходит стандартные системы защиты Windows.

Киберэксперты выявили новый вредоносный софт под названием Arcane, предназначенный для кражи конфиденциальных данных. Злоумышленники получают доступ к учётным записям VPN-сервисов, мессенджерам, игровым клиентам и файлам, хранящимся в браузерах.

Вредоносное ПО активно распространяется с ноября 2024 года, и, по данным «Лаборатории Касперского», не связано с известным Arcane Stealer V, который уже давно распространяется на теневых форумах.

Arcane нацелен преимущественно на пользователей из России, Беларуси и Казахстана. Это необычно, поскольку многие киберпреступные группировки, базирующиеся в России, стараются не атаковать пользователей из стран СНГ во избежание конфликтов с местными правоохранительными органами. Однако все публичные обсуждения и сообщения операторов Arcane ведутся исключительно на русском языке.

Распространение вируса происходит через YouTube-ролики, рекламирующие игровые читы и взломанные версии программ. Пользователей заманивают ссылками, предлагая загрузить защищённый паролем архив. Внутри содержится скрипт «start.bat», который скачивает ещё один архив с вредоносными файлами. Они вносят изменения в систему безопасности Windows, отключая SmartScreen и создавая исключения для проверки файлов на диске.

Ранее аналогичные атаки использовали другой вирус VGS, являющийся переименованной версией трояна Phemedrone. Однако с ноября 2024 года преступники переключились на Arcane, модернизировав способы распространения. Также появился новый инструмент ArcanaLoader — поддельный загрузчик программ, замаскированный под файлы популярных взломанных игр. Его активно рекламируют в YouTube и Discord, а создатели даже предлагают блогерам деньги за продвижение.

Функционал Arcane позволяет ему собирать обширный массив данных. Вредонос анализирует характеристики заражённой системы, включая версию ОС, параметры процессора и видеокарты, список установленных антивирусов и браузеров. Помимо этого, он извлекает файлы конфигураций и учётные данные множества программ. Среди них:

- VPN-сервисы: OpenVPN, Mullvad, NordVPN, Surfshark, Proton, PIA, CyberGhost и другие.

- Сетевые утилиты: ngrok, FileZilla, DynDNS.

- Мессенджеры: Skype, Telegram, Discord, Signal, ICQ, Viber.

- Игровые клиенты: Steam, Epic, Riot, Battle.net, Roblox.

- Криптокошельки: Exodus, Ethereum, Electrum, Atomic, Coinomi.

- Браузеры: сохранённые пароли, куки и логины для Google, Twitter, YouTube, Steam.

Дополнительно вирус делает скриншоты экрана и извлекает сохранённые пароли от Wi-Fi сетей. Несмотря на географическую привязку к СНГ, Arcane может быть адаптирован для атак на пользователей из других регионов.

Инфицирование подобными программами приводит к утечке данных, финансовым потерям и угрозе шантажа. Восстановление после атаки требует значительных усилий: необходимо сменить пароли ко всем сервисам и убедиться, что аккаунты не были скомпрометированы.

Чтобы избежать подобных угроз, специалисты рекомендуют отказаться от загрузки пиратского ПО и сомнительных программ, особенно игровых читов.