Morphing Meerkat: атаки через MX-записи меняют лицо современного фишинга

Защитные системы бессильны против динамически генерируемых страниц авторизации.

Исследователи в области кибербезопасности выявили новый фишинговый сервис, работающий по модели «фишинг как услуга» (PhaaS), который использует записи DNS о почтовых серверах (MX-записи) для подмены страниц входа на сайты более сотни известных брендов. За деятельностью стоит группа, получившая название Morphing Meerkat, которую отслеживает компания Infoblox.

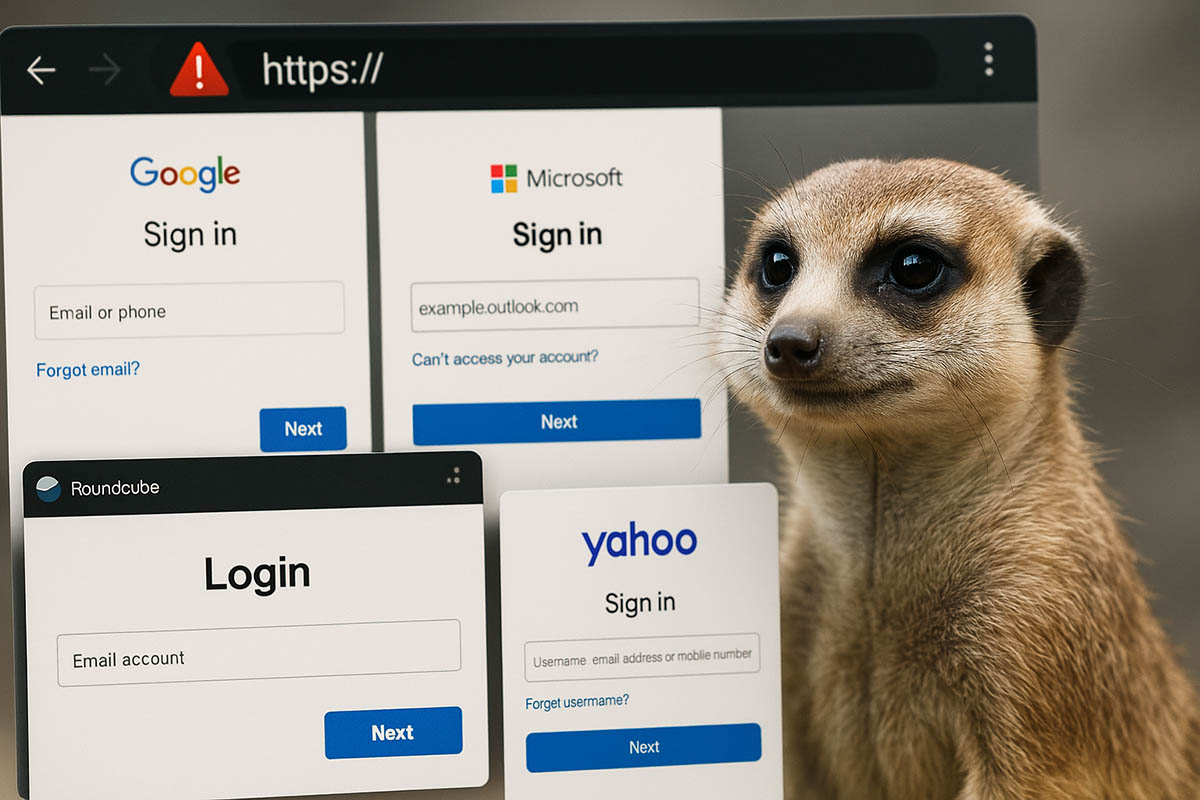

Ключевой особенностью платформы стало то, что она анализирует MX-записи, чтобы определить, какой почтовой службой пользуется жертва — будь то Gmail, Outlook или Yahoo!. В зависимости от этого динамически подгружается фальшивая страница входа, максимально приближенная к оригинальной. Если почтового провайдера определить не удалось, по умолчанию отображается страница, стилизованная под Roundcube.

Технически атака выглядит убедительно: пользователь получает письмо со ссылкой на якобы общий документ. Переход по ссылке ведёт на фальшивую страницу, размещённую на Cloudflare R2, где от жертвы ожидают ввод логина и пароля. Все введённые данные отправляются напрямую в Telegram, используемый злоумышленниками как канал для сбора информации.

Инфраструктура распространения включает скомпрометированные сайты на базе WordPress, а также уязвимости открытого перенаправления в рекламных платформах, в том числе в DoubleClick от Google. Такая схема позволяет обойти фильтры безопасности и доставить письмо в основной почтовый ящик жертвы.

Фишинговый контент способен автоматически переводиться на более чем десяток языков, включая английский, испанский, корейский, русский, немецкий, китайский и японский. Благодаря этому атаки легко адаптируются под различные регионы и целевые группы пользователей.

Разработчики набора применяют защиту от анализа — код страниц обфусцирован и искусственно раздут, а интерфейс блокирует действия по сохранению HTML-кода или его просмотру через горячие клавиши. Также отключены функции правой кнопки мыши, что затрудняет анализ страниц даже на уровне браузера.

Первые признаки активности Morphing Meerkat фиксировались ещё в июле 2024 года. Тогда компания Forcepoint зафиксировала кампанию, в рамках которой письма с ссылками на «документы» вели на поддельные страницы входа, маскирующиеся под корпоративные порталы. Общее количество рассылок, по оценкам, исчисляется тысячами.

Аналитики отмечают, что продуманность интерфейса и визуальное соответствие содержимого фальшивых страниц письмам делают атаку особенно эффективной. Пользователь сталкивается с привычным внешне интерфейсом и не подозревает, что вводит данные на поддельной странице.

Модель PhaaS позволяет другим злоумышленникам быстро организовать аналогичные атаки без глубоких технических знаний. Благодаря автоматизации и использованию распространённых уязвимостей, Morphing Meerkat представляет серьёзную угрозу для компаний и частных лиц по всему миру.