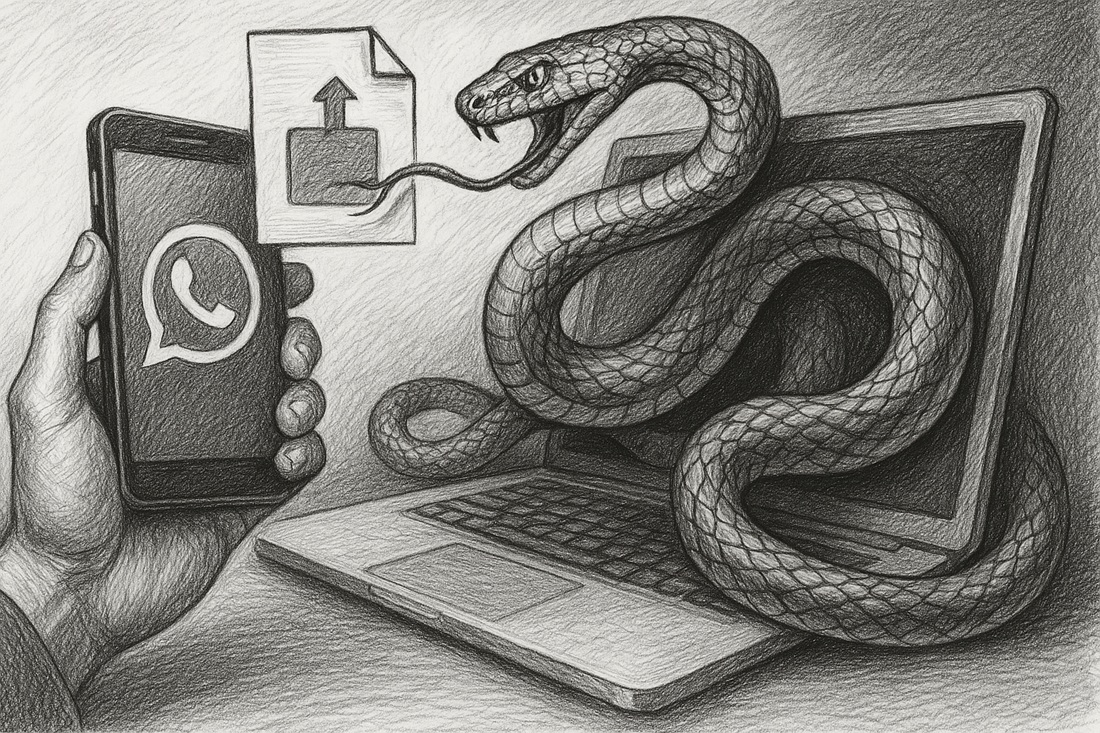

Pegasus, Graphite, а теперь CVE-2025-30401: WhatsApp закрывает очередную RCE уязвимость

Уязвимость позволяла запускать код через безобидное на вид вложение.

Meta* предупредила пользователей Windows о необходимости срочно обновить WhatsApp до последней версии, чтобы устранить уязвимость, позволяющую злоумышленникам запускать вредоносный код на устройствах.

Уязвимость, получившая идентификатор CVE-2025-30401, связана с подменой типа файла и позволяет атакующим отправлять специально созданные вложения, маскируя их под безопасные файлы. Если жертва откроет такой файл, может произойти незаметный запуск вредоносного кода.

По словам компании Meta, проблема затронула все версии WhatsApp для Windows и была исправлена в обновлении 2.2450.6.

Как пояснили в официальном уведомлении, в уязвимых версиях приложение определяло, как отобразить вложение, исходя из его MIME-типа, но при открытии использовало расширение имени файла. Это несоответствие могло привести к неожиданному запуску вредоносной программы, если пользователь вручную открыл файл внутри WhatsApp.

Уязвимость обнаружил внешний исследователь и сообщил о ней через программу Meta Bug Bounty. Пока неизвестно, использовалась ли она в реальных атаках.

Это не первый подобный инцидент: в июле 2024 года WhatsApp уже устранял похожую проблему, при которой вложения с расширениями .py и .php могли запускаться без предупреждений, если на компьютере был установлен Python.

Мессенджер WhatsApp регулярно становится целью шпионских атак. Недавно, после расследования Университета Торонто и организации Citizen Lab, WhatsApp устранил уязвимость нулевого дня, которая использовалась для установки шпионской программы Graphite, разработанной израильской компанией Paragon.

Компания устранила проблему на серверной стороне ещё в конце прошлого года и не стала присваивать ей отдельный CVE-идентификатор, ссылаясь на рекомендации MITRE и внутренние правила.

31 января WhatsApp уведомил около 90 пользователей Android из более чем двух десятков стран — включая итальянских журналистов и правозащитников — о попытках слежки с использованием этой уязвимости.

Кроме того, в декабре 2024 года суд США постановил, что израильская компания NSO Group использовала уязвимости WhatsApp для установки своего шпионского ПО Pegasus на более чем 1400 устройств, нарушив американские законы.

Согласно судебным документам, NSO применяла сразу несколько уязвимостей нулевого дня, чтобы отправлять заражённые сообщения без ведома пользователя. Разработчики компании, как утверждается, изучали исходный код WhatsApp и создавали инструменты для внедрения шпионского ПО, что также нарушает законы на федеральном и местном уровне.

*Организация Meta, а также её продукты Instagram и Facebook, на которые мы ссылаемся в этой статье, признаны экстремистскими на территории РФ