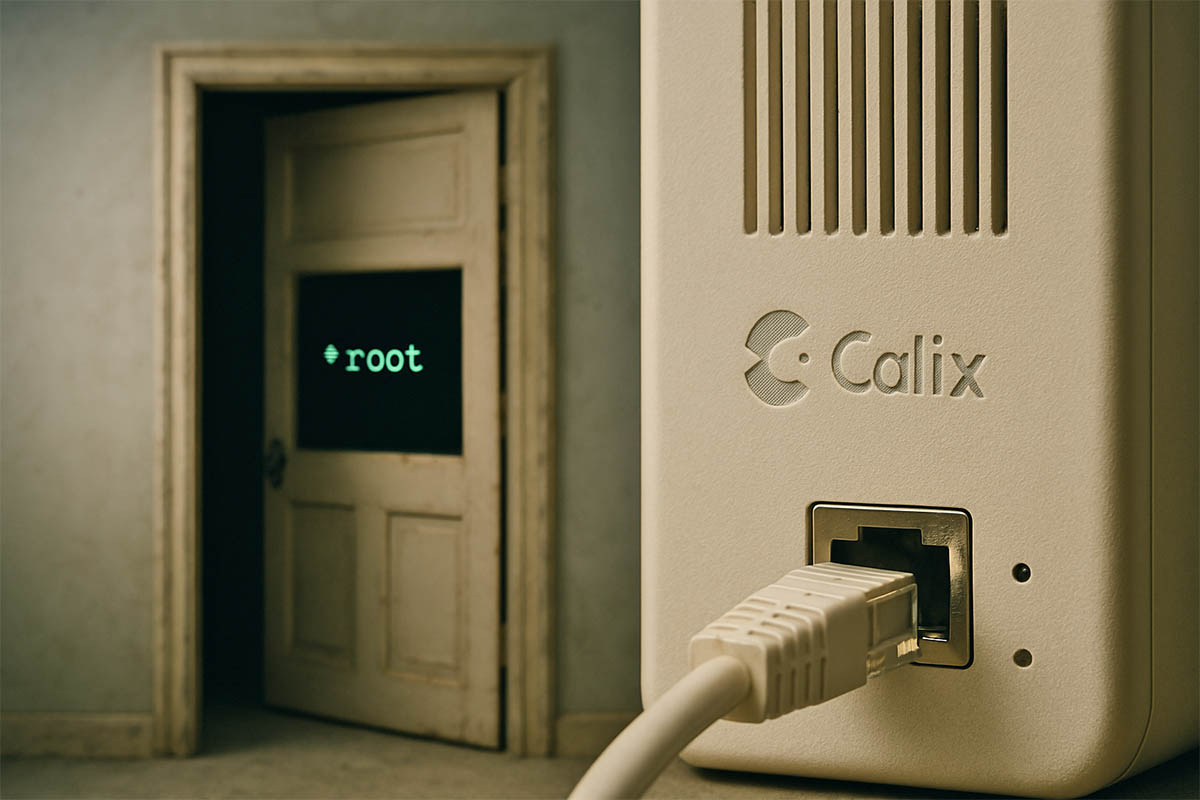

Тайная дверь в маршрутизаторах Calix: кто уже получил root

Исследователи обнаружили элементарный способ захвата сетевого оборудования.

Серьёзная уязвимость в устаревших сетевых устройствах Calix позволяет выполнить удалённый код с правами root без необходимости авторизации. Проблема затрагивает устройства, больше не поддерживаемые производителем, и может использоваться злоумышленниками для полного захвата контроля над системой. Уязвимость обнаружена на TCP-порту 6998, который используется устаревшей реализацией протокола CWMP (TR-069) для удалённого управления.

Корень проблемы — в отсутствии корректной фильтрации пользовательского ввода в сервисе CWMP. Злоумышленник может передать вредоносную команду, используя синтаксис обратных кавычек или подстановку вида $(), что приведёт к выполнению произвольной системной команды на устройстве. Согласно результатам технического анализа, даже простая команда вроде $(id) возвращает uid=0, что указывает на исполнение кода от имени суперпользователя.

Исследование провёл независимый исследователь в сотрудничестве с SSD Secure Disclosure. Он подчеркнул, что эксплойт крайне прост и не требует ввода логина или пароля. Атака может быть реализована с соседнего узла в сети путём отправки одного специально составленного пакета на порт 6998.

В список затронутых устройств входят Calix 812Gv2, 813Gv2, 813Gv2-2, а также оборудование 5VT Series, выпускавшееся под брендом Calix сторонними производителями. Конкретный перечень ребрендированных устройств не обнародован. Важно отметить, что новая линейка Gigacenter уязвимости не подвержена — используемый в ней CWMP-сервис не доступен локально.

Компания Calix подтвердила, что проблема затрагивает исключительно снятые с поддержки модели. В официальном комментарии представители заявили о завершении анализа и пообещали выпустить рекомендации по немедленной изоляции уязвимых систем. В числе предлагаемых мер — отключение устройств, прослушивающих порт 6998, изоляция сетевого сегмента, а при наличии обновлений — установка прошивки. Однако из-за прекращения поддержки многие модели, вероятно, не получат исправлений вообще.

Во время сканирования сети исследователи заметили, что устройства на порту 6998 открывают сессию с приглашением вида cwmp.0001>, что указывает на наличие интерфейса взаимодействия с сервисом CWMP. Отсутствие аутентификации делает уязвимость особенно опасной: она может быть использована для движения по сети, кражи данных или установки постоянного бэкдора.

Специалисты по информационной безопасности предупреждают о рисках, связанных с эксплуатацией устаревшего IoT-оборудования. Представитель SecureNet, Джейн Смит, отметила, что подобные устройства часто остаются незамеченными в IT-инфраструктуре, создавая незакрытые входы для злоумышленников. Рекомендуется провести аудит сетей, выполнить сканирование на наличие открытого порта 6998, изолировать устаревшие устройства и отслеживать аномалии в их работе.

На момент публикации Calix не уточнил, когда именно будет выпущено официальное уведомление. Пока оно не опубликовано, единственным способом защититься остаётся ручная изоляция и замена уязвимого оборудования.