Хакеры такие милые: добавили в PyPI бесплатный сервис по переводу крипты... себе

Они просто хотели помочь с автоматизацией — автоматизацией кражи.

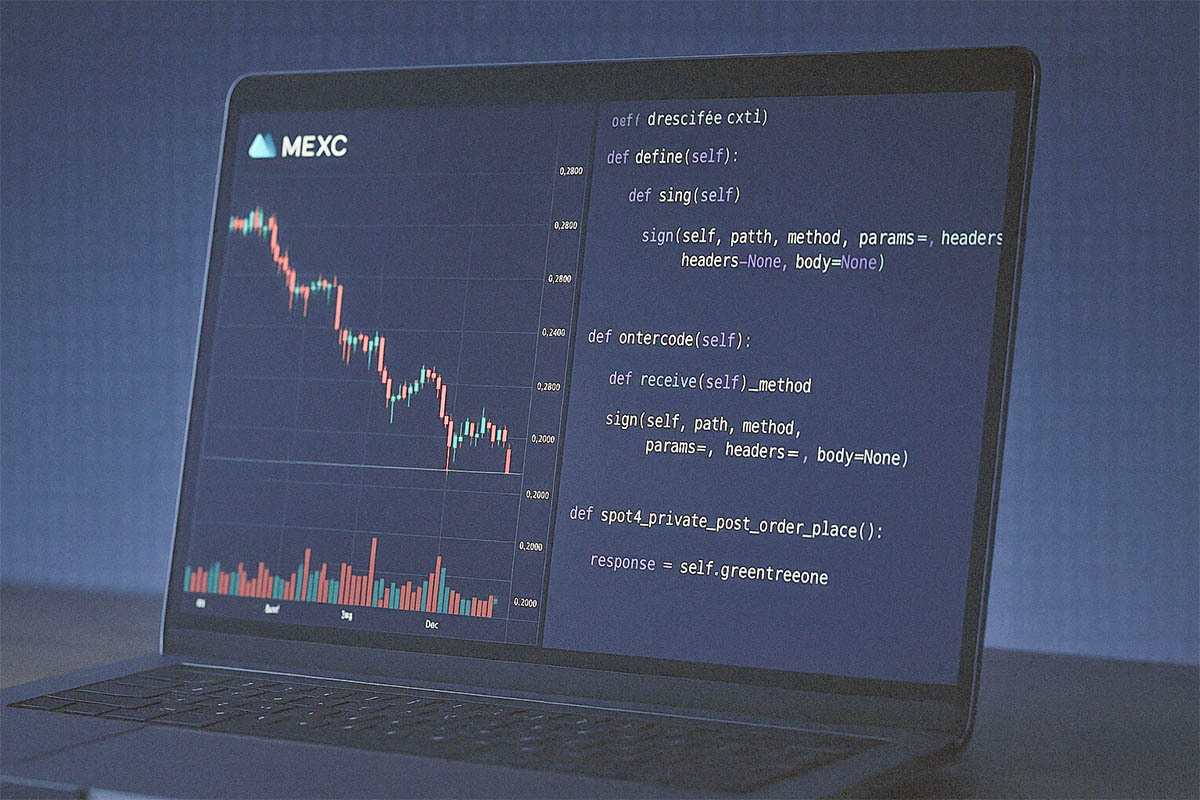

Исследователи из компании JFrog выявили вредоносный пакет, размещённый в официальном репозитории Python Package Index (PyPI). Его основная цель — перехват торговых ордеров, отправляемых на криптовалютную биржу MEXC, с последующим их перенаправлением на сторонний сервер и кражей токенов. Пакет получил название «ccxt-mexc-futures» и маскируется под расширение популярной библиотеки «ccxt», которая используется для автоматизации операций с различными криптовалютными площадками.

На первый взгляд, библиотека якобы предназначена для поддержки фьючерсной торговли на платформе MEXC. В README-файле злоумышленники указали, что их код дополняет существующий функционал «ccxt». Однако более глубокий анализ показал, что пакет подменяет критически важные API-методы — в частности, «contract_private_post_order_submit» и «contract_private_post_order_cancel», а также добавляет новый метод под названием «spot4_private_post_order_place».

Такие манипуляции позволили обмануть разработчиков: при вызове API с целью открытия, отмены или размещения ордера на MEXC в реальности происходила скрытая отправка запросов на подставной сервер. Изменения также затрагивали функции «describe», «sign» и «prepare_request_headers», присутствующие в оригинальной версии библиотеки. Благодаря этому вредоносный код мог исполняться локально, подгружая конфигурации с фальшивого домена «v3.mexc.workers[.]dev».

Этот домен, маскирующийся под настоящий ресурс MEXC, направлял трафик на «greentreeone[.]com» — ресурс, полностью контролируемый злоумышленниками. В результате все действия, включая торговлю и передаваемые ключи API, отправлялись напрямую атакующим. Таким образом, они получали полный доступ к торговым операциям и данным пользователей.

На момент обнаружения пакет был удалён из PyPI, но статистика с «pepy[.]tech» показывает, что его успели скачать как минимум 1065 раз. Разработчикам, использовавшим библиотеку «ccxt-mexc-futures», настоятельно рекомендовано немедленно удалить её и отозвать все связанные ключи и токены, чтобы предотвратить дальнейшие утечки и возможный контроль со стороны атакующих.

Инцидент произошёл на фоне более широкой тенденции, связанной с активным использованием фальшивых пакетов в экосистемах npm, PyPI, Go и Maven. Злоумышленники всё чаще прибегают к методам внедрения удалённых оболочек, обеспечивая себе постоянный доступ к системам и возможность кражи данных. Как сообщает компания Socket, подобные действия часто остаются незамеченными, поскольку маскируются под легитимные зависимости в коде.

Дополнительное беспокойство вызывает уязвимость цепочек поставок, связанных с генеративным ИИ. Крупные языковые модели могут «галлюцинировать» и придумывать несуществующие названия пакетов и предлагать их разработчикам. В дальнейшем мошенники регистрируют такие пакеты, наполняя их вредоносным содержимым. Этот приём получил название Slopsquatting.

Недавнее исследование показало, что доля таких фиктивных пакетов достигает 5,2% у коммерческих ИИ-моделей и 21,7% у открытых. Всего было выявлено более 205 тысяч уникальных названий, сгенерированных искусственным интеллектом и использованных злоумышленниками. Это подчёркивает масштаб и реальную угрозу для всех участников процесса разработки.