Darcula Suite: пришло SMS о сгорающих бонусах? Проверьте кошелек

Чем меньше бонусов, тем больше риска.

Cпециалисты CTM360 зафиксировали стремительный рост масштабных фишинговых кампаний, распространяемых через SMS. Речь идёт о двух схемах — PointyPhish и TollShark, которые маскируются под уведомления о бонусах и неоплаченных дорожных сборах соответственно. Обе кампании охватывают тысячи поддельных сайтов и доменов, нацелены на пользователей по всему миру и используют одну и ту же платформу Darcula Suite.

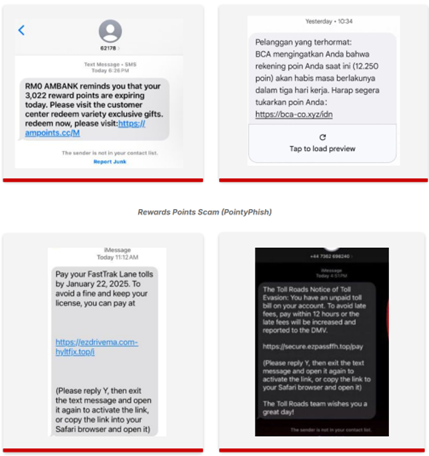

Суть атаки PointyPhish — убедить получателя, что его бонусные баллы якобы скоро сгорят. Жертве предлагается перейти по ссылке для «сохранения» баллов, после чего она оказывается на поддельной странице, имитирующей сайт банка или магазина. Там под предлогом подтверждения аккаунта запрашиваются реквизиты банковской карты. Подделка настолько убедительна, что даже опытные пользователи могут не заподозрить обман.

В свою очередь, TollShark эксплуатирует страх перед штрафами. Пользователи получают SMS с предупреждением о якобы просроченной оплате дорожного сбора. Ссылка ведёт на фейковый сайт «сервиса оплаты», где также запрашиваются личные данные и информация карты. В обоих случаях кампания опирается на доверие к известным брендам и давление времени, чтобы подтолкнуть человека к немедленным действиям.

Примеры фишинговых сообщений (CTM360)

По оценке, только в рамках PointyPhish задействовано более 3000 доменов, а в TollShark — свыше 2000. География атаки не ограничивается одной страной, речь идёт о синхронизированных действиях злоумышленников в разных регионах. Это подчёркивает высокую степень организации фишеров, стремящихся массово собирать финансовую информацию.

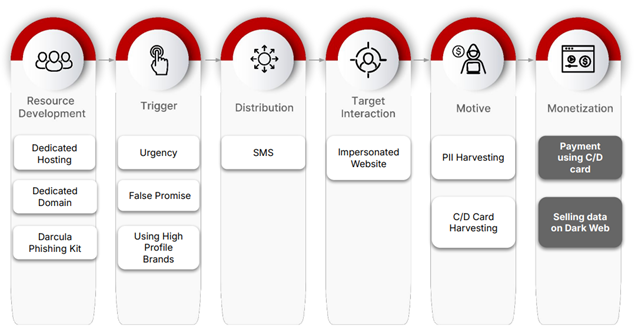

Схема работы PointyPhish и TollShark (CTM360)

Ключевым элементом обеих атак стала Darcula Suite — современная PhaaS-платформа (Phishing-as-a-Service). Построенный на базе React и Docker, сервис позволяет развернуть фишинговый сайт за считанные минуты. Darcula поддерживает многоканальную рассылку SMS, включая iMessage и RCS, что значительно затрудняет обнаружение стандартными средствами.

CTM360 удалось получить доступ к административной панели Darcula Suite. Аналитики обнаружили, что платформа функционирует по подписке, где каждый злоумышленник получает аккаунт с инструментами для создания и управления кампаниями. Панель отображает данные жертв в реальном времени — IP-адреса, тип устройства, введённые реквизиты. Также в систему встроены функции настройки шаблонов сообщений и выбора целевых регионов.

Классическая схема атаки начинается с рассылки SMS, затем пользователь переходит на фальшивый сайт, где вводит данные, которые сразу сохраняются в системе Darcula. Таким образом, преступники действуют быстро и массово, используя технологии, ранее доступные лишь крупным кибергруппам. Расследование подчёркивает, что фишинг больше не ограничивается примитивными схемами — теперь это высокотехнологичный сервис с чёткой структурой и бизнес-моделью.