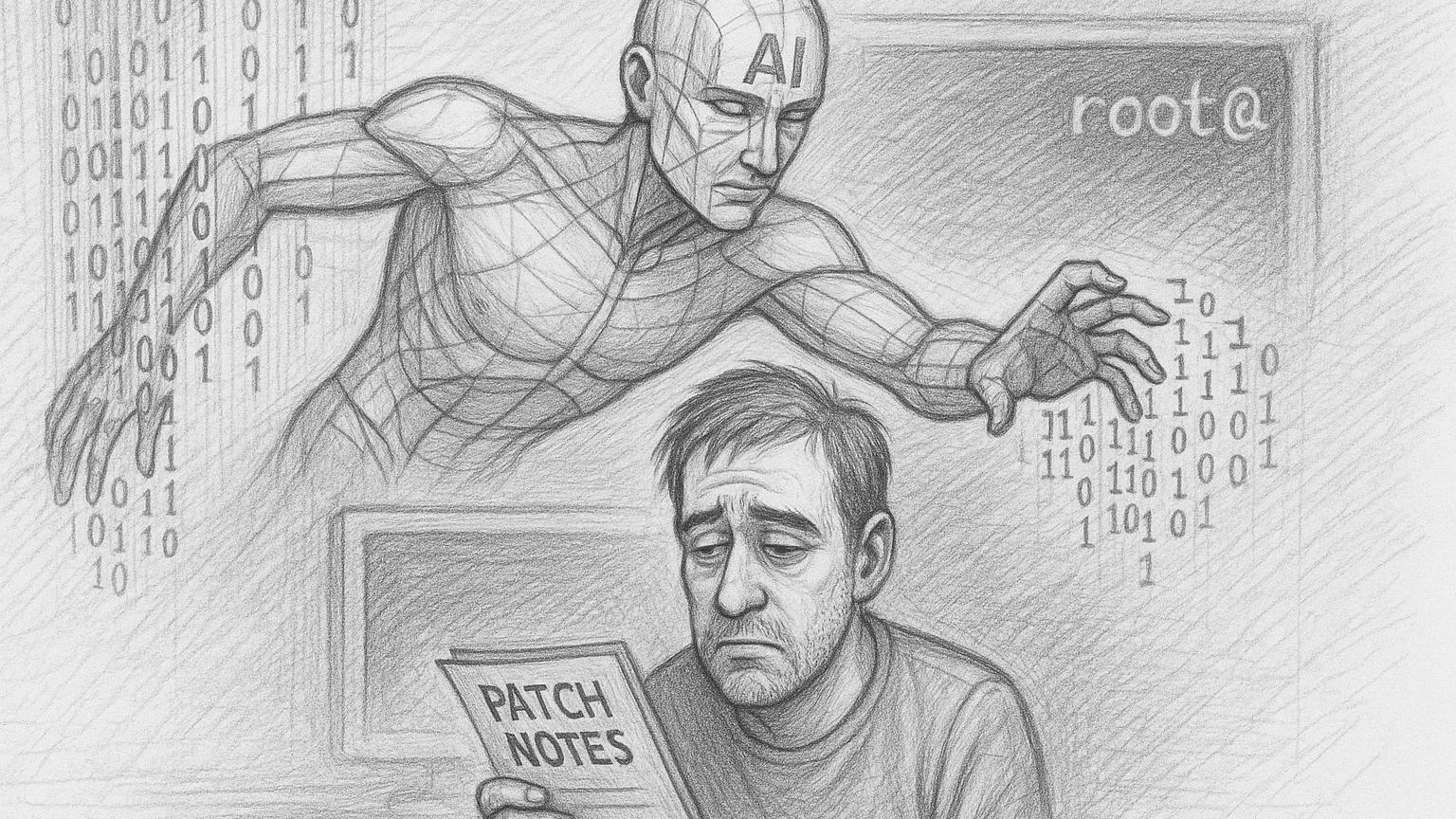

GPT-4 написал рабочий эксплойт для CVE-2025-32433 раньше, чем люди успели опубликовать PoC

CVE с оценкой 10.0 — идеальный повод для GPT-4 блеснуть способностями в написании эксплойтов.

Искусственный интеллект уже способен создавать рабочие эксплойты для критических уязвимостей — ещё до того, как появятся публичные PoC-версии. Это продемонстрировал исследователь безопасности Мэтт Кили, который с помощью GPT-4 написал эксплойт для уязвимости CVE-2025-32433 в SSH-сервере Erlang/OTP. Уязвимость получила максимальную оценку по шкале CVSS — 10.0 и позволяет выполнять удалённый код без аутентификации.

Само по себе описание CVE оказалось достаточным: ИИ не просто понял, в чём проблема, но и самостоятельно нашёл коммит с исправлением, сравнил его со старым кодом, определил различия, нашёл уязвимость, написал PoC, протестировал его, отладил и доработал. По словам Кили, всё это заняло у него один вечер. Несколько лет назад подобная работа потребовала бы глубоких знаний в Erlang и много часов ручного анализа. Теперь — только правильный набор подсказок.

В уязвимости, раскрытой 16 апреля 2025 года, ошибка кроется в обработке сообщений SSH-протокола на раннем этапе соединения. Это позволяет атакующему выполнить произвольный код с повышенными привилегиями на сервере. Кили заинтересовался багом после того, как увидел твит от Horizon3.ai: они сообщили, что создали эксплойт, но не публиковали его. Тогда исследователь решил проверить, что сможет сделать GPT-4, и получил работающий результат, шаг за шагом направляя ИИ.

И хотя такой прорыв вызывает восторг у специалистов, он же внушает тревогу. Автоматизация процесса поиска уязвимостей и создания эксплойтов резко снижает барьер входа для злоумышленников. Уже через сутки после раскрытия уязвимости несколько команд представили свои версии эксплойтов, а команда Platform Security даже выложила свой AI-сгенерированный PoC в открытый доступ на GitHub.

Уязвимые версии Erlang/OTP — OTP-27.3.2 и ранее, OTP-26.2.5.10 и ранее, OTP-25.3.2.19 и ранее — были срочно обновлены. Рекомендуется как можно скорее перейти на версии OTP-27.3.3, OTP-26.2.5.11 или OTP-25.3.2.20.

Эта история наглядно показывает, как ИИ меняет правила игры в кибербезопасности. Чем мощнее становятся инструменты, тем меньше времени остаётся между обнаружением уязвимости и её эксплуатацией. Это означает только одно: стратегия мгновенного патчинга теперь важна как никогда.