Без root, без шума, без возврата: новая NFC-атака работает тихо и точно

432 миллиона рублей за 3 месяца: цена бесконтактного доверия.

Компания F6 сообщила о распространении в России новой версии вредоносного программного обеспечения на базе NFCGate. Этот софт позволяет преступникам дистанционно получать доступ к банковским картам через NFC-модуль смартфонов. По данным аналитиков, с августа 2024 года, когда была зафиксирована первая атака, до конца первого квартала 2025 года ущерб от использования всех версий этого ПО составил 432 млн рублей. С января по март ежедневно происходило в среднем 40 успешных атак, средняя сумма хищения составляла 120 тыс. рублей.

Оригинальное приложение NFCGate было создано в 2015 году немецкими студентами и задумывалось как инструмент для исследовательской работы с NFC. Однако злоумышленники адаптировали его под вредоносные цели, создав несколько модификаций. При установке такой программы под видом легитимного приложения пользователь должен был приложить карту к телефону и ввести PIN-код. Данные тут же передавались на устройство преступников, что позволяло обналичить средства, используя банкоматы.

В январе 2025 года специалисты F6 впервые описали использование NFCGate в мошеннических схемах. Уже в феврале была обнаружена принципиально новая версия, реализующая так называемую «обратную» схему: теперь дропы не требуются — жертва сама инициирует операцию в банкомате, считая, что переводит деньги себе, в то время как средства фактически уходят преступникам.

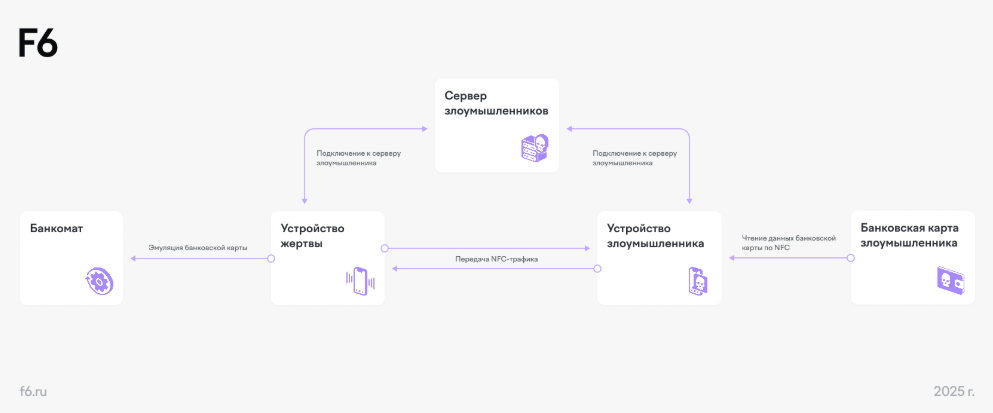

Сценарий атаки состоит из двух этапов. Сначала жертву убеждают установить вредоносный APK-файл — под предлогом «улучшенной защиты», «выгодного вклада» или зачисления средств на счёт в цифровых рублях. После установки приложение получает статус платёжной системы по умолчанию, а телефон незаметно подключается к инфраструктуре преступников. На втором этапе пользователя направляют к банкомату и сообщают «новый» PIN-код. На деле происходит эмуляция карты дропа, и жертва собственноручно проводит операцию перевода средств в пользу злоумышленников.

Схема атаки.

По данным компании, только в марте 2025 года зафиксировано более 1000 подтверждённых атак на клиентов крупнейших российских банков с использованием этой схемы. Преступники использовали несколько сотен карт дропов, каждая из которых участвовала минимум в трёх-четырёх эпизодах. Средний ущерб составил около 100 тыс. рублей на атаку.

Аналитики компании F6 выделяют семь ключевых технических отличий новой версии NFCGate:

- При установке приложения пользователю не предлагают приложить карту к NFC-модулю и ввести ПИН-код.

- Для использования вредоносного приложения требуется меньше разрешений, чем для легитимного NFCGate.

- Маскируется под приложение для бесконтактных платежей.

- Для воспроизведения NFC-трафика не требуются root-права. Злоумышленники обошли эту необходимость путём запроса у пользователя установки вредоносного ПО в качестве платежной системы по умолчанию.

- Расширен перечень команд, получаемых приложением с сервера злоумышленников.

- Реализован механизм сокрытия вредоносного софта с главного экрана смартфона. Пользователь сможет найти это приложение только в настройках устройства.

- Использована комбинация техник, чтобы усложнить обнаружение угрозы антивирусами и другими средствами детектирования вредоносного софта. По исследуемым образцам аналитики F6 фиксировали отсутствие реакции популярных антивирусов на обратную версию NFCGate.

В компании F6 отметили, что «в руках киберпреступников легитимное приложение NFCGate быстро превратилось в одну из главных угроз для клиентов российских банков». По его словам, каждый месяц появляются новые, более совершенные версии, способные обходить ант ифрод -решения и скрываться от систем защиты. В даркнете уже налажена продажа «обратной» версии, что свидетельствует о высоком спросе на этот инструмент и о масштабах его распространения.