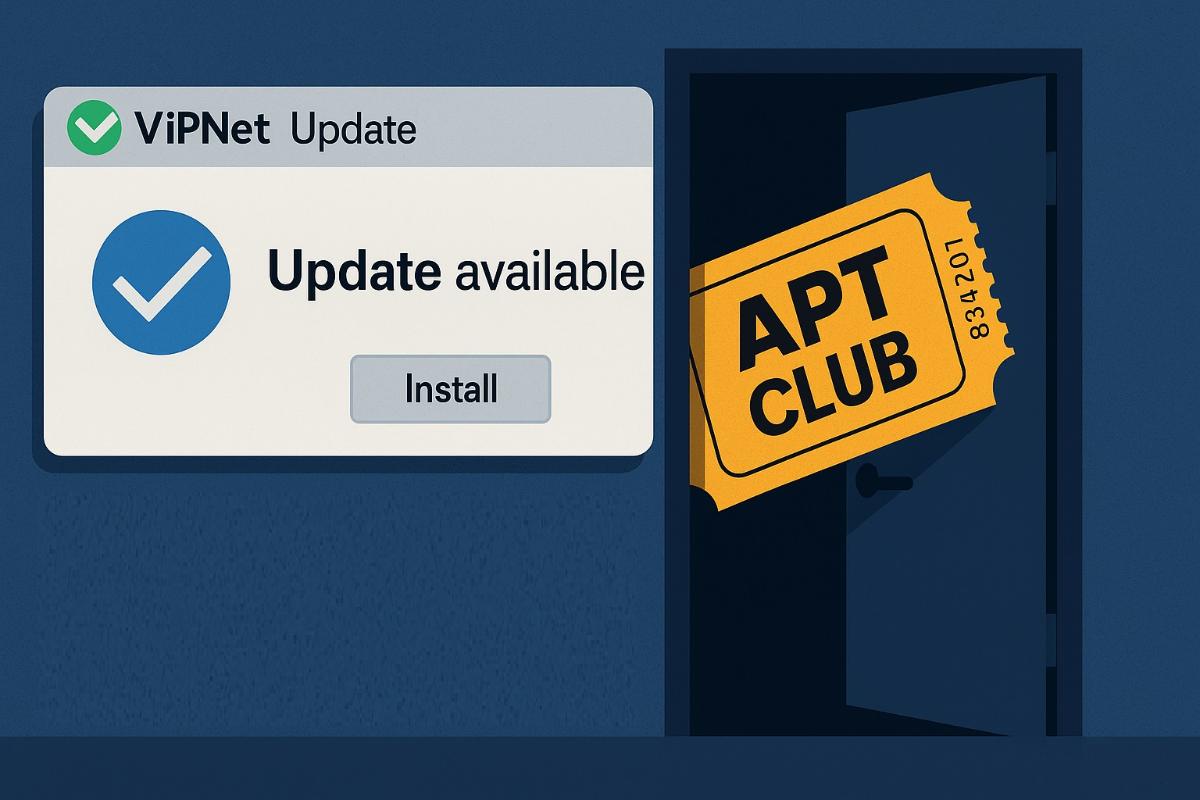

Внешне — апдейт от ViPNet, внутри — билет в APT-клуб

Вирус из 2021-го снова в деле.

В одном из российских ведомств обнаружен новый пример использования старых уязвимостей в системе обновлений ViPNet. Специалисты Solar 4RAYS нашли вредоносный архив, маскирующийся под легитимный пакет обновлений, внутри которого скрывался бэкдор.

Вредоносный код активировался через подписанный исполняемый файл и запускал цепочку, аналогичную выявленным ранее атакам. Архив содержал exe-файл, выступающий в роли интерпретатора байт-кода, загружающего финальную полезную нагрузку из шифрованного внешнего файла.

Примечательно, что загрузчик был скомпилирован ещё в ноябре 2021 года. Это совпадение вернуло исследователей к кейсу трёхлетней давности, когда аналогичная схема использовалась для компрометации систем в ходе атаки, связанной с APT-группами из Восточной Азии.

Новый имплант сохраняет и расширяет прежние функции: сбор и эксфильтрация данных, отключение Reverse Firewall ViPNet, запуск shell-кода и управление заражённой системой через зашифрованные команды. При этом используется приватный адрес сервера управления.

Исследование 2021 года показало, что ViPNet Client содержит уязвимости, позволяющие атакующим подменять библиотеки и запускать вредоносный код. Эти уязвимости зарегистрированы в БДУ ФСТЭК под номерами BDU:2022-03008 и BDU:2022-03009.

В обоих случаях ключевым элементом является использование подписанных InfoTeCS файлов, подверженных техникам hijacking. Это позволяет вредоносной цепочке успешно маскироваться под штатный процесс обновления.

Эксперты считают, что новая атака повторяет логику старой, но вместо библиотеки в этот раз подменяется exe-файл. В остальном структура и подходы остались прежними, включая использование транспортного модуля ViPNet MFTP для эксфильтрации данных.

В качестве меры защиты рекомендуется отключить автозагрузку обновлений ViPNet, обновить все компоненты и использовать доступное Sigma-правило для выявления попыток запуска подозрительных цепочек.

С высокой вероятностью за обеими атаками стоят группировки BlueTraveller и TA428, известные активностью в странах СНГ. Однако кейс 2025 года пока не получил точной атрибуции из-за недостатка артефактов.

Технический анализ структуры вредоносного кода указывает на использование нестандартных методов упаковки и хранения нагрузки — приёма, характерного для современных APT-инструментов, включая варианты ShadowPad.