Email-Worm.Win32.Sober.j

Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма. Рассылается по всем найденным на зараженном компьютере адресам электронной почты. Червь представляет собой PE EXE-файл. Написан на языке Visual Basic. Упакован UPX.

Вирус-червь, распространяющийся через интернет в виде вложений в зараженные электронные письма. Рассылается по всем найденным на зараженном компьютере адресам электронной почты. Червь представляет собой PE EXE-файл. Написан на языке Visual Basic. Упакован UPX. Размер в упакованном виде - примерно 43КБ и может незначительно изменяться. Размер в распакованном виде - примерно 140КБ.

Инсталляция

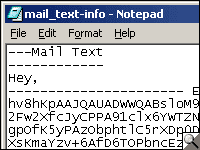

После запуска червь запускает Windows Notepad, в котором демонстрирует произвольный набор символов:

Червь копирует себя в системный каталог Windows в виде exe-файла с именем, формируемым из следующих частей:

* 32

* crypt

* data

* diag

* dir

* disc

* expoler

* host

* log

* run

* service

* smss32

* spool

* sys

* win Например:

%System%\cryptdialog.exe

Затем червь регистрирует себя в ключе автозапуска системного реестра:

[HKLM\Software\Microsoft\Windows\ CurrentVersion\Run] "<случайное имя ключа>"="%System%\ <имя червя>" [HKCU\Software\Microsoft\Windows\ CurrentVersion\Run] "<случайное имя ключа>"="%System%\ <имя червя>"

Червь создает в системном каталоге Windows еще несколько вспомогательных файлов с разными именами:

* %System%\datamx.dam

* %System%\dgsfzipp.gmx

* %System%\dgssxy.yoi

* %System%\nonrunso.ber

* %System%\Odin-Anon.Ger

* %System%\read.me

* %System%\sysmms32.lla

Распространение через email

Для поиска адресов жертв червь сканирует адресные книги MS Windows, а также ищет адреса в файлах, имеющих следующие расширения:

* abc

* abd

* abx

* adb

* ade

* adp

* adr

* asp

* bak

* bas

* cfg

* cgi

* cls

* cms

* csv

* ctl

* dbx

* dhtm

* doc

* dsp

* dsw

* eml

* fdb

* frm

* hlp

* imb

* imh

* imh

* imm

* inbox

* ini

* jsp

* ldb

* ldif

* log

* mbx

* mda

* mdb

* mde

* mdw

* mdx

* mht

* mmf

* msg

* nab

* nch

* nfo

* nsf

* nws

* ods

* oft

* php

* pl

* pmr

* pp

* ppt

* pst

* rtf

* shtml

* slk

* sln

* stm

* tbb

* txt

* uin

* vap

* vbs

* vcf

* wab

* wsh

* xhtml

* xls

* xml Червь рассылает себя по всем найденным в этих файлах адресам электронной почты. Для отправки почты червь использует прямое подключение к SMTP-серверу получателя. Игнорируется отправка писем на адреса, содержащие строки:

* .dial.

* .kundenserver.

* .ppp.

* .qmail@

* .sul.t-

* @arin

* @avp

* @ca.

* @example.

* @foo.

* @from.

* @gmetref

* @iana

* @ikarus.

* @kaspers

* @messagelab

* @nai.

* @panda

* @smtp.

* @sophos

* @www

* abuse

* announce

* antivir

* anyone

* anywhere

* bellcore.

* bitdefender

* clock

* -dav

* detection

* domain.

* emsisoft

* ewido.

* freeav

* free-av

* ftp.

* gold-certs

* google

* host.

* icrosoft.

* info@

* ipt.aol

* law2

* linux

* mailer-daemon

* me@

* mozilla

* mustermann@

* nlpmail01.

* noreply

* nothing

* ntp-

* ntp.

* ntp@

* office

* password

* postmas

* reciver@

* secure

* service

* smtp-

* somebody

* someone

* spybot

* sql.

* subscribe

* support

* t-dialin

* test@

* time

* t-ipconnect

* user@

* variabel

* verizon.

* viren

* virus

* whatever@

* whoever@

* winrar

* winzip

* you@

* yourname Характеристики зараженных писем

Тема письма:

Выбирается из списка:

* I've got YOUR email on my account!!

* Ey du DOOF Nase, warum beantw... Текст письма:

Выбирается из списка:

* Hello, First, Sorry for my very bad English! Someone send your private mails on my email account! I think it's an Mail-Provider or SMTP error. Normally, I delete such emails immediately, but in the mail-text is a name & adress. I think it's your name and adress. In the last 8 days i've got 7 mails in my mail-box, but the recipient are you, not me. lol OK, I've copied all email text in the Windows Text-Editor and i've zipped the text file with WinZip. The sender of this mails is in the text file, too. bye

* Warum beantwortest Du meine E-Mails nicht? Kommen meine Mails nicht mehr bei dir an oder so??? Habe mir jetzt extra eine neue Mail Adresse bei GMX gemacht! Ich hoffe mal, das sie jetzt zu dir durch dringen wird. In meinen anderen Mails habe ich einige Wichtige Dinge niedergeschrieben, hatte aber keine Lust alles nochmal zu schreiben. Deshalb habe ich die alten Mail-Texte im Texteditor kopiert und mit Winzip kleiner gemacht. Lesen und diesmal auch bescheid geben!!!! tschau.....

Имя файла-вложения:

Выбирается из списка:

* text.zip

* texte.zip Вложения могут иметь одно из следующих расширений:

* bat

* com

* pif

* scr

* zip