IM-Worm.Win32.VB.e

Вирус-червь, распространяющийся по сетям интернет при помощи интернет-пейджера MSN Messenger. Написан на Visual Basic и имеет размер около 200КБ. IM-Worm.Win32.VB.a выбрасывает из себя и запускает на исполнение бэкдор Backdoor.Win32.Rbot.hg.

IM-Worm.Win32.VB.a выбрасывает из себя и запускает на исполнение бэкдор Backdoor.Win32.Rbot.hg.

После запуска червь копирует себя в корневой каталог (как правило, C:), используя одно из следующих имен:

* bedroom-thongs.pif

* Hot.pif

* LMAO.pif

* LOL.scr

* naked_drunk.pif

* new_webcam.pif

* ROFL.pif

* underware.pif

* Webcam.pif

Также червь копирует себя в системный каталог Windows под именем msnus.exe:

%System%\msnus.exe

Червь проверяет наличие на компьютере следующих файлов:

* dnsserv.exe

* winhost.exe

* winis.exe

В случае если ни один из них не был найден, IM-Worm.Win32.VB.e создает и запускает файл cz.exe. Этот файл является бэкдором Backdoor.Win32.Rbot.hg.

После своего запуска этот бэкдор копирует себя в системный каталог Windows под именем winhost.exe.

Затем бэкдор регистрирует этот файл в ключах автозапуска системного реестра:

[HKLM\Software\Microsoft\Windows\ CurrentVersion\Run] [HKLM\Software\Microsoft\Windows\ CurrentVersion\RunServices] [HKCU\Software\Microsoft\OLE] "win32"="winhost.exe"

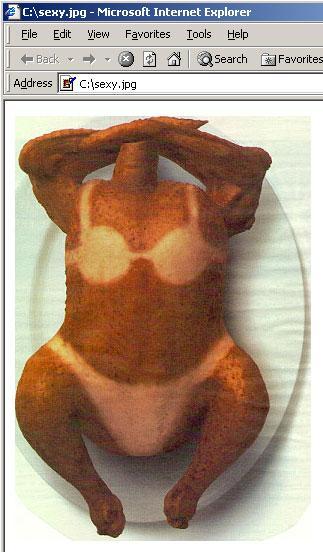

Червь создает в корневом каталоге диска C: файл sexy.jpg и запускает его, демонстрируя следующее изображение:

Распространение через MSN

При запуске червь получает доступ к списку контактов MSN Messenger и рассылает себя с вышеперечисленными именами по всем найденным адресам.

Действие

Червь изменяет уровень громкости звука на зараженном компьютере до нуля.