IM-Worm.Win32.Aimes.a

Вирус-червь, распространяющийся по сетям интернет при помощи интернет-пейджера AOL Instant Messenger. Написан на Visual Basic и имеет размер около 33КБ.

Вирус-червь, распространяющийся по сетям интернет при помощи интернет-пейджера AOL Instant Messenger.

Написан на Visual Basic и имеет размер около 33КБ.

Инсталляция

После запуска червь копирует себя с именами «msVBdll.exe» и «MsVBdll.pif» в корневой каталог Windows и каталог автозагрузки:

* %Windir%\msVBdll.exe

* %User Profile%\Start Menu\Programs\Startup\msVBdll.exe

* C:\Windows\Msvbdll.pif

Затем червь регистрирует себя в ключах автозапуска системного реестра:

[HKLM\Software\Microsoft\Windows\ CurrentVersion\Run] [HKCU\Software\Microsoft\Windows\ CurrentVersion\Run] "MsVBdll"="C:\Windows\MsVBdll.pif"

Aimes.a создает следующие записи в системном реестре, чтобы заблокировать работу некоторых приложений Windows:

[HKCU\Software\Microsoft\Windows\ CurrentVersion\Policies\System] "DisableTaskMgr"="dword:00000001" "DisableRegistryTools"="dword:00000001" [HKLM\Software\Microsoft\security center] [HKCU\Software\Microsoft\security center] "FirewallDisableNotify"="dword:00000001" "UpdatesDisableNotify"="dword:00000001" "AntiVirusDisableNotify"="dword:00000001" [HKLM\Software\Policies\Microsoft\Windows\ WindowsUpdate\AU] "NoAutoUpdate"="dword:00000001"

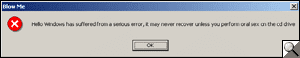

После запуска червь может демонстрировать на экране следующие окна:

Распространение через AOL Instant Messenger

При запуске червь получает доступ к списку контактов AOL Instant Messenger и рассылает себя по всем найденным адресам.

Текст сообщения: * Hey whats up!! look what I did to my hair...lol!!

Имя вложения:

* C:\Windows\picture.pif

Действие

Червь пытается завершить следующие процессы:

* lsass.exe

* svchost.exe